آشنایی با وایرشارک

در این پست، با مهم ترین و مفیدترین ابزار در شبکه های کامپیوتری و آموزش هک یعنی وایرشارک آشنا خواهید شد. این پست بر دانش پایه ای از شبکه های کامپیوتری تکیه دارد.

وایرشارک چیست؟

وایرشارک یک ابزار Sniffer (شنودگر) و همچنین یک تحلیل گر بسته است.

این یعنی چه؟

می توانید Sniffer را به عنوان یک ابزار اندازه گیری در نظر بگیرید. از آن برای بررسی آنچه در داخل یک کابل شبکه اتفاق می افتد استفاده می کنیم، یا اگر با یک شبکه بی سیم سروکار داریم، در هوا. Sniffer به ما داده هایی را نشان می دهد که از طریق کارت شبکه ما عبور می کنند.

اما وایرشارک فراتر از این عمل می کند. یک Sniffer ممکن است فقط یک جریان از بیت ها صفر و یک را که کارت شبکه می بیند، نمایش دهد. وایرشارک همچنین یک تحلیل گر بسته است که اطلاعات معنی دار زیادی درباره فریم هایی که مشاهده می کند، نشان می دهد.

وایرشارک یک ابزار رایگان و متن باز است و به طور گسترده برای تحلیل ترافیک شبکه استفاده می شود.

وایرشارک در بسیاری از موارد می تواند مفید باشد. مثلاً ممکن است در اشکال زدایی مشکلات شبکه شما کمک کند اگر نمی توانید از یک رایانه به رایانه دیگری متصل شوید و می خواهید بفهمید چه اتفاقی در حال رخ دادن است.

همچنین می تواند به برنامه نویسان کمک کند. برای مثال، تصور کنید که در حال پیاده سازی یک برنامه چت بین دو کلاینت هستید و چیزی درست کار نمی کند. برای این که بفهمید دقیقاً چه چیزی ارسال می شود، می توانید از وایرشارک استفاده کنید تا داده هایی را که از طریق سیم منتقل می شوند، مشاهده کنید.

چگونه با وایرشارک ترافیک را شنود کنیم؟

وایرشارک را اجرا کرده و با شنود مقداری داده شروع کنید. برای این کار می توانید کلیدهای Ctrl+K (در ویندوز) یا Cmd+K (در مک) را فشار دهید تا پنجره Capture Options باز شود. توجه داشته باشید که راه های دیگری نیز برای دسترسی به این پنجره وجود دارد. می توانید به مسیر Capture -> Options بروید. یا این که روی آیکون Capture Options کلیک کنید.

من توصیه می کنم از همان ابتدا از میانبرهای صفحه کلید استفاده کنید و با آن ها راحت باشید، چرا که به شما کمک می کنند در زمان صرفه جویی کرده و کارآمدتر عمل کنید.

در اینجا می توانیم لیستی از رابط های شبکه (Interfaces) را ببینیم، و من شخصاً تعداد نسبتاً زیادی دارم. کدام یک مرتبط است؟ اگر در این مرحله مطمئن نیستید، می توانید به ستون Traffic نگاه کنید و ببینید کدام رابط ها در حال حاضر ترافیک دارند.

در اینجا می بینیم که Wi-Fi 3 ترافیک دارد، چون خط آن بالا است. رابط شبکه مرتبط را انتخاب کرده و سپس Enter را فشار دهید یا روی دکمه Start کلیک کنید.

اجازه دهید وایرشارک برای مدتی شبکه را شنود کند، و سپس با استفاده از Ctrl+E / Cmd+E شنود را متوقف کنید. باز هم، می توان این کار را به روش های دیگر انجام داد مانند رفتن به Capture > Stop یا کلیک کردن روی آیکون Stop.

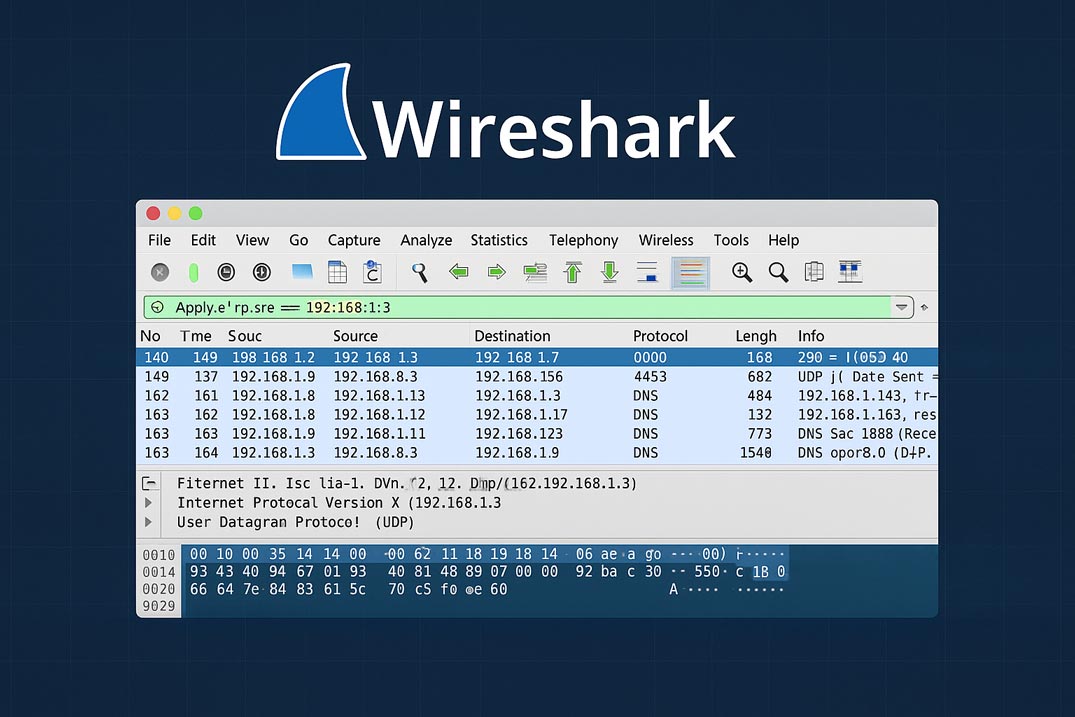

بخش های مختلف وایرشارک (منبع: Brief)

بخشی که با رنگ قرمز مشخص شده، شامل منوی وایرشارک است، با انواع گزینه های جالب.

نوار ابزار اصلی با رنگ آبی مشخص شده که دسترسی سریع به برخی از آیتم های منو را فراهم می کند.

سپس، بخشی که با رنگ سبز مشخص شده، فیلتر نمایش (Display Filter) است. در ادامه بیشتر به آن خواهیم پرداخت، زیرا یکی از مهم ترین ویژگی های وایرشارک است.

و سپس:

پن لیست بسته ها (Packet List Pane)

پن لیست بسته ها با رنگ نارنجی مشخص شده. این بخش خلاصه ای از هر بسته ای را که ضبط شده، نمایش می دهد.

(نکته: اصطلاح “فریم” به دنباله ای از بایت ها در لایه پیوند داده (Data Link) گفته می شود، در حالی که “بسته” (Packet) به دنباله ای از بایت ها در لایه شبکه (Network) گفته می شود. در این پست این اصطلاحات را به جای هم استفاده می کنم، اما برای دقت بیشتر: هر بسته یک فریم است، ولی هر فریم لزوماً بسته نیست، زیرا برخی از فریم ها داده ای از لایه شبکه را در خود ندارند.)

همان طور که در تصویر بالا می بینید، در اینجا چند ستون داریم:

- NUMBER (No.)شماره بسته در فایل ضبط شده. این شماره حتی در صورت استفاده از فیلترها تغییر نمی کند. این صرفاً یک شماره ترتیبی است اولین فریمی که شنود شده، شماره ۱ می گیرد، فریم دوم شماره ۲، و به همین ترتیب.

- Time زمان سنج بسته. نشان می دهد که از زمان ضبط اولین بسته تا بسته مورد نظر چه مقدار زمان گذشته است. بنابراین، زمان بسته شماره ۱ همیشه صفر است.

- Source آدرسی که این بسته از آن آمده است. نگران فرمت آدرس ها نباشید، در آموزش های بعدی آن ها را پوشش خواهیم داد.

- Destination آدرسی که این بسته به آن می رود.

- Protocol نام پروتکل به صورت کوتاه. این پروتکل مربوط به بالاترین لایه است.

- Length طول هر بسته، به بایت.

- Info اطلاعات اضافی درباره محتوای بسته. این بخش بسته به پروتکل تغییر می کند.

با کلیک روی بسته ها در این پنل، کنترل آنچه در دو پنل دیگر نمایش داده می شود، در دست شما قرار می گیرد که در ادامه توضیح خواهم داد.

پن جزئیات بسته (Packet Details Pane)

روی یکی از بسته های ضبط شده کلیک کنید. در مثال زیر من روی بسته شماره ۱۴۷ کلیک کرده ام:

انتخاب یک بسته خاص، پنل جزئیات بسته را تغییر می دهد (منبع: Brief)

اکنون، پنل جزئیات بسته (Packet Details Pane) بسته ای را که در پنل لیست بسته ها انتخاب کرده ایم، با جزئیات بیشتری نمایش می دهد. در این بخش می توانید لایه ها را مشاهده کنید.

در مثال بالا، لایه دوم Ethernet II، لایه سوم IPv4، لایه چهارم UDP و در نهایت مقداری داده به عنوان Payload داریم.

وقتی روی یک لایه خاص کلیک می کنیم، در واقع هدر آن لایه را مشاهده می کنیم.

توجه داشته باشید که ما لایه اول را به صورت مستقل نمی بینیم. به یاد داشته باشید که لایه اول مسئول انتقال یک بیت صفر یا یک از طریق شبکه است (اگر نیاز به یادآوری درباره لایه های مختلف دارید، این پست را بررسی کنید).

پن بایت های بسته در وایرشارک (منبع: Brief)

در زیر پنل جزئیات بسته، پنل بایت های بسته (Packet Bytes Pane) قرار دارد. این بخش داده های بسته ای را که در پنل لیست بسته ها انتخاب شده، نمایش می دهد. این داده ها در واقع همان اطلاعاتی هستند که از طریق شبکه ارسال شده اند. ما می توانیم این داده ها را به صورت هگزادسیمال (Hex) و همچنین در قالب ASCII مشاهده کنیم.

چگونه از فیلتر نمایش استفاده کنیم

وایرشارک عملکردهای زیادی دارد، اما امروز روی یک مورد تمرکز می کنیم فیلتر نمایش (Display Filter).

همان طور که می بینید، وقتی شروع به شنود داده می کنید، حجم زیادی از ترافیک را دریافت می کنید. اما مسلماً نمی خواهید همه آن ها را بررسی کنید.

مثال قبلی را به یاد بیاورید. استفاده از وایرشارک برای اشکال زدایی یک برنامه چت که نوشته اید. در این حالت، می خواهید فقط ترافیکی را ببینید که مربوط به برنامه چت شماست.

فرض کنید می خواهم فقط پیام هایی را فیلتر کنم که از آدرس مبدأ بسته شماره ۱۴۹ (یعنی 192.168.1.3) ارسال شده اند. من در پست های آینده درباره آدرس های IP توضیح خواهم داد، اما فعلاً فقط بدانید که این آدرس از چهار عدد تشکیل شده که با نقطه از هم جدا شده اند:

فیلتر نمایش در وایرشارک (منبع: Brief)

حالا، حتی اگر ندانید چگونه فقط بسته هایی را که از این آدرس IP ارسال شده اند فیلتر کنید، می توانید از خود وایرشارک کمک بگیرید تا به شما نشان دهد چگونه این کار را انجام دهید.

برای این کار، به فیلدی بروید که می خواهید روی آن فیلتر اعمال کنید در این مثال، آدرس IP مبدأ. سپس روی آن راست کلیک کنید > گزینه Filter را انتخاب کنید > و سپس Apply as Filter را بزنید.

اعمال فیلتر نمایش (منبع: Brief)

پس از اعمال فیلتر، فقط بسته هایی را مشاهده می کنید که از این آدرس ارسال شده اند. همچنین می توانید به خط فیلتر نمایش نگاه کنید و دستوری که استفاده شده را ببینید. به این ترتیب، می توانید با نحوه نگارش (syntax) فیلتر نمایش آشنا شوید.

در این مثال، فیلتر استفاده شده برای فیلد آدرس IP مبدأ به صورت زیر است:

ip.src == 192.168.1.3

آیا شما به دنبال کسب اطلاعات بیشتر در مورد "آشنایی با وایرشارک" هستید؟ با کلیک بر روی تکنولوژی, کسب و کار ایرانی، ممکن است در این موضوع، مطالب مرتبط دیگری هم وجود داشته باشد. برای کشف آن ها، به دنبال دسته بندی های مرتبط بگردید. همچنین، ممکن است در این دسته بندی، سریال ها، فیلم ها، کتاب ها و مقالات مفیدی نیز برای شما قرار داشته باشند. بنابراین، همین حالا برای کشف دنیای جذاب و گسترده ی محتواهای مرتبط با "آشنایی با وایرشارک"، کلیک کنید.